警惕黑客的 7 种新伎俩–以及如何保护自己

继去年勒索软件的巨大浪潮之后,现在有越来越多的报道称黑客和网络罪犯使用全新的伎俩来访问计算机系统、设备和网络。

其中许多伎俩都是利用应用程序和操作系统中的现有漏洞,但这些犯罪分子也在开发全新的方法,将技术程序与社会工程学相结合来实现他们的目标。

如果您还不了解,请回顾一下: 社会工程学 是指恶意的人通过帮助、信任、恐惧或尊重来利用你,试图操纵你做某事。

进一步阅读: 社交工程的主要迹象

社会工程学的例子包括:一封声称来自你老板的工作电子邮件,其中附有向国外账户支付大笔款项的指令;一条来自某人的 WhatsApp 消息,假装是你需要钱的亲戚;或者一封自称是你银行的网络钓鱼电子邮件,要求你点击一个链接,如果你不点击,后果将不堪设想。

以下是一些您需要了解的犯罪分子使用的最新骗局和技术,以及如何保护自己。

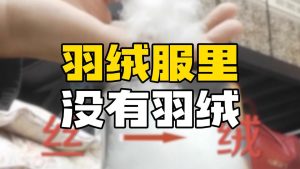

1.零字体骗局

使用 HTML 代码可以将电子邮件文本的字体大小设置为零。这样,文本虽然存在,但眼睛却看不到。

几年前,不法分子利用这种伎俩在邮件中插入隐形文本,以骗过电子邮件提供商和邮件程序的垃圾邮件和病毒检测机制。

他们利用这种技术在邮件正文中插入无害的单词和短语,使邮件看起来很安全,从而骗过了电子邮件提供商的恶意软件过滤器。

对于 HTML 格式的电子邮件,可以将字体大小设置为零。相应属性为 “font-size:0″。

IDG

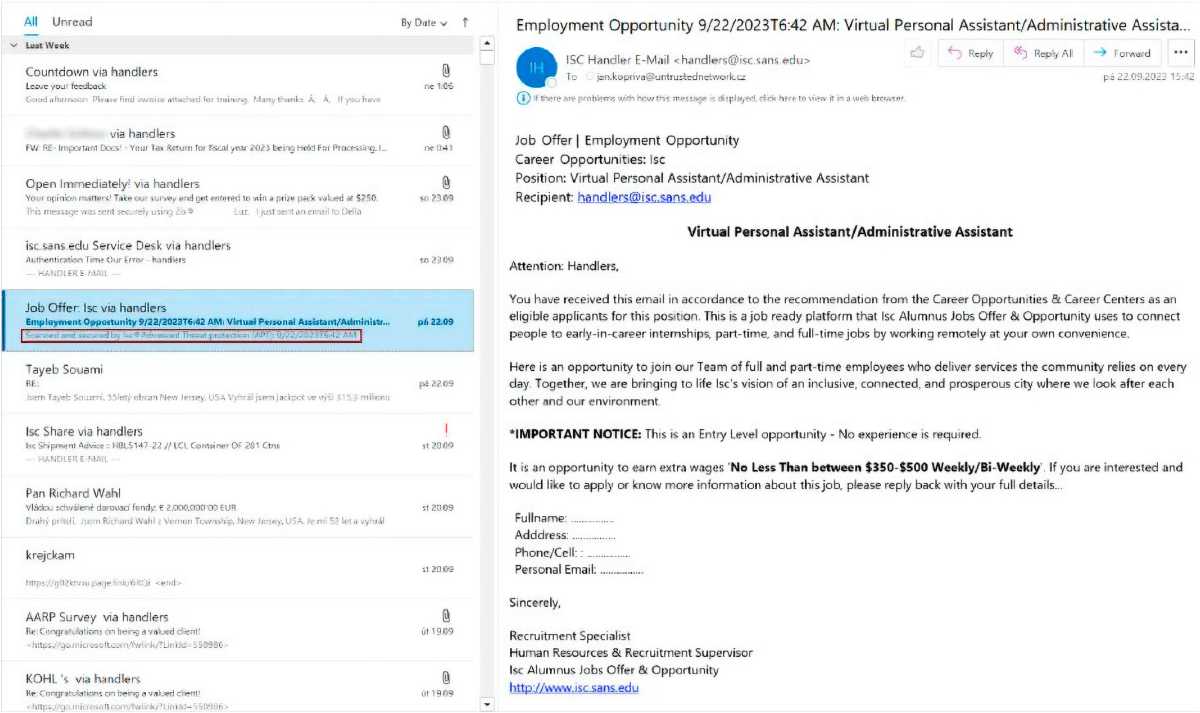

去年秋天,安全研究员 Jan Kopriva 发现了一种新版本的零字体技巧。黑客利用它来攻击微软 Outlook 用户,利用的是该程序的电子邮件显示功能。

问题在于,Outlook 会在列表视图中显示零字体文本,但不会在电子邮件预览中显示。因此,恶意发件人在邮件中放置了零点文字:”Isc高级威胁防护:此邮件已被扫描为威胁”。

“Isc “是互联网风暴中心(Internet Storm Center)的缩写,该中心隶属于 SANS 研究所,负责监控互联网上的恶意活动。提到所谓的恶意软件扫描,让收件人觉得这封邮件是可信的,因此他们更愿意打开邮件并相信邮件的内容。

然而,该邮件实际上包含一个指向虚假网站的链接,该网站要求访问者提供访问数据:

Outlook 在列表视图中显示零字体文本。据说该电子邮件已经过恶意软件威胁扫描,没有危害。因此,收件人认为它是可信的。

IDG

如何保护自己

- 了解如何识别诈骗电子邮件和信息。

- 即使是自称来自信誉良好的发件人的电子邮件,也要记住它们可能是假的。

- 在点击每个链接前都要悬停一下以确认目标地址–即便如此,除非绝对必要,否则不要点击。如果可以,最好手动导航到网站。

- 如果你对电子邮件是否真的来自某个发件人有任何怀疑,请给他们打个电话确认一下。

2.2FA/MFA 中的漏洞

双因素身份验证(2FA)或多因素身份验证(MFA)可保护用户的登录凭据免受攻击。启用 2FA 后,黑客就很难入侵账户。

因此,黑客越来越多地试图访问登录过程中创建的 Cookie 文件,以证明身份验证的正确性。

有了这些会话 cookie,用户只需登录一次就可以继续访问各种服务。一旦用户注销,会话 cookie 就会失效。

进一步阅读: 如何正确使用 2FA

现在,各种恶意软件都在利用谷歌登录过程中的一个漏洞来重新激活过期的会话 cookie。这样,它们就可以自由访问属于用户的所有 Google 服务。

即使用户在此期间更改了密码,这种方法也能奏效。不过,这需要恶意软件能够访问用户的电脑。

如何保护自己

- 了解恶意软件感染是如何发生的。不要打开可疑邮件的附件。不要点击电子邮件中的链接。不要从非法或可疑网站下载应用程序。

- 不需要时关闭电脑。

- 立即为 Windows 和其他程序打上安全补丁,并始终保持软件的最新版本。

3.老板的深度伪造

传统意义上的老板骗局是你的 “老板 “指示你向一个不寻常的账户转账一大笔钱,但 “老板 “实际上是一个黑客,他向你发送欺诈性电子邮件或短信。

香港又出现了一种新的变种,黑客通过电子邮件邀请受害者参加视频会议。然而,等待他的并不是真人,而是公司同事的深度假冒。(deepfake是人工智能生成的真人假冒)。

这些深度假冒者指示受害者进行 15 笔转账,总额达 2 亿港元(约合 2600 万美元)。(大约 2,600 万美元)。受害人后来与老板通话时才意识到自己被骗了。

香港警方网络安全部门主管 Baron Chan 怀疑,犯罪分子之前下载了该公司员工的视频,用于视频会议的深度伪造。

IDG

香港警方网络安全部门怀疑,犯罪分子从公司服务器上复制了真实同事的视频,并结合人工智能支持的语音合成技术,制作出视频会议中使用的深度伪造视频。

如何保护自己

- 香港警方建议人们在视频会议期间提出问题,以核实其他与会者的身份。

4.人工智能幻觉成为现实

有消息称,ChatGPT 等人工智能支持的语言模型出现了幻觉(即编造信息)。例如,人工智能聊天机器人编造了从未发生过的法庭判决。不过,它们也能让不存在的软件包产生幻觉。

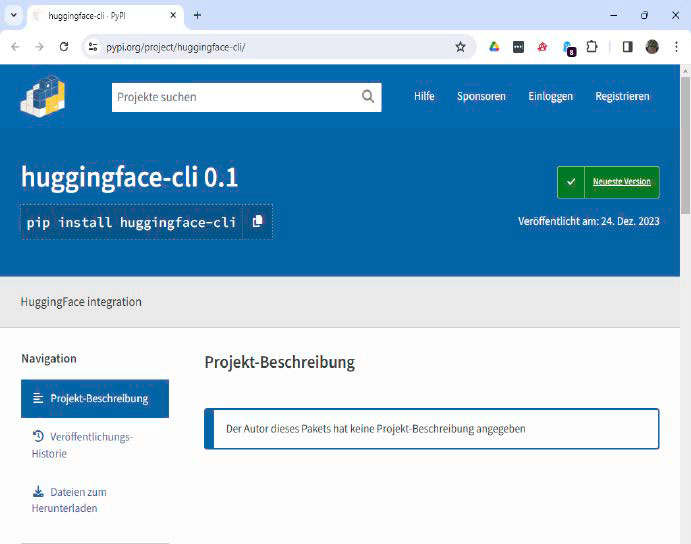

一位安全研究人员将 huggingface-cli 软件包放到了 Python 软件包索引 (PyPI)。事实上,这个软件包只是一个人工智能发明的。然而,几周内就有几个 Python 项目使用了它。

IDG

以色列安全研究员 Bar Lanyado 问自己,如果用人工智能发明的名称发布真实代码,会发生什么情况。

他向 ChatGPT-3.5-Turbo、ChatGPT-4、Gemini Pro 和 Cohere Command 寻求帮助,以解决一个编程问题,并找出了一段名称为 huggingface-cli 几个月来反复推荐,但实际上并不存在。

然后,他用这个名字创建了一个空的 Python 包,并把它放到了网上。几周内,它就被下载了 15000 次。此外,在 GitHub 上搜索发现,huggingface-cli 还出现在几家大公司的软件仓库中。

Bar Lanyado 的 Python 软件包可能是一个没有内容或后果的无害文件,但你可以想象黑客如何以同样的方式传播恶意代码。

如何保护自己

- 程序员切勿盲目相信人工智能模型的建议,应亲自仔细检查推荐的下载。

5.当前通过网络钓鱼电子邮件进行的攻击

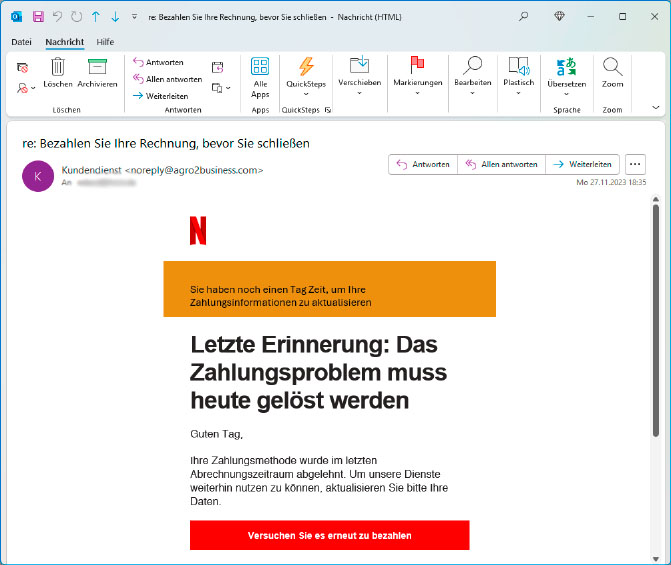

现代网络钓鱼邮件的典型特征是它们造成的时间压力以及 “开始确认 “或 “尝试再次支付 “等短语。

IDG

欺诈者使用网络钓鱼电子邮件试图说服你访问虚假网站或感染了恶意软件的网站。

他们通常会要求你输入地址和/或登录信息。然后你会接到一个电话,不法分子会要求你输入密码或其他安全因素。或者,他们干脆出售你的访问数据,如 Netflix 账户的登录凭证。

许多此类网络钓鱼电子邮件都遵循相同的模式:在简短的介绍性文字下面有一个按钮,可将您带入假冒网站。在许多情况下,电子邮件会使用恐吓策略或时间压力,让你不去考虑信息的真实性和可信度。

常见的按钮标题包括

- “立即更新账户

- “更新地址”

- “立即确认”

- “现在就赢”

- “进入账户恢复页面”

- “保持保护”(针对声称来自安全供应商的电子邮件)

- “显示订单详情”

- “立即激活”

- “尝试再次支付”

- “现在支付费用”

千万不要点击这些按钮。请记住,信誉良好的公司(包括银行和在线零售商)绝不会通过电子邮件要求您输入登录信息。

6.代理服务器作为应用程序

网络犯罪分子经常面临一个共同的问题:他们的控制服务器和僵尸网络的 IP 地址最终会被列入黑名单,随后被供应商、公司和组织屏蔽。

为了避免这种情况,他们通过代理服务器重定向数据包,有效地为这些数据包提供新的 IP 地址。但这些公共代理服务器 还 最终被列入黑名单。这是一个恶性循环。

但他们现在有了新把戏 使用恶意软件 将毫无戒心的用户的智能手机和台式电脑 变成代理服务器.

2023 年 5 月,安全研究人员在 Google Play 商店中发现了一款应用程序,它能秘密地将智能手机变成代理服务器。后来,他们搜索发现,共有 28 个应用程序带有 PROXYLIB(负责这些隐藏的代理服务器)。所有这些应用程序都是 vpn 应用程序,据称可以在互联网上提供加密连接。

谷歌现已在 Play Protect 保护机制中集成了代理恶意软件检测程序,该程序会自动删除相关应用程序。但是,如果其他应用程序商店继续提供这些受恶意软件感染的应用程序,请不要感到惊讶。

如何保护自己

- 本页面底部有一份恶意程序列表。如果你安装了其中一个或多个,请尽快删除它们。

- 只通过 Google Play 商店安装应用程序。

7.网络钓鱼

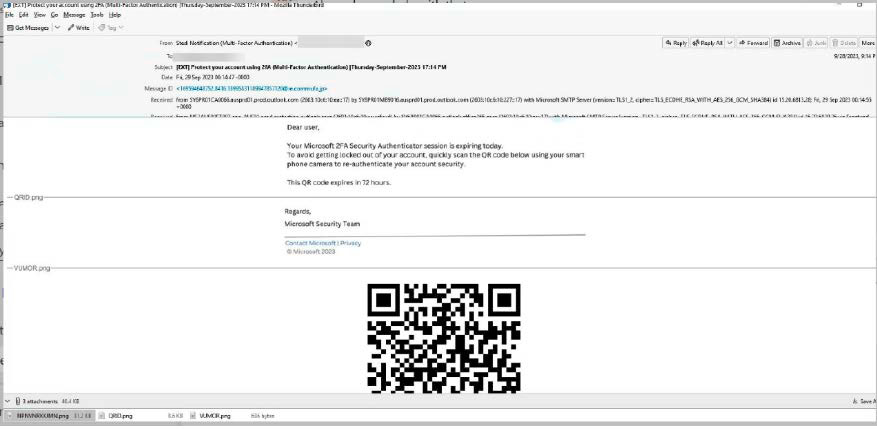

二维码不会一眼就显示链接的目的地。在这封自称来自微软的钓鱼邮件中,图片中的链接指向一个伪造的微软登录页面。

IDG

网络钓鱼是一种向潜在受害者发送电子邮件或信息,希望他们点击其中的恶意链接的骗局。网络钓鱼已经存在好几年了,电子邮件提供商在识别和过滤网络钓鱼企图方面已经做得越来越好。

正因为如此,黑客们正在探索其他方法来引诱受害者访问他们的网站,例如 钓鱼通过二维码发送链接。(Quishing也被称为QR钓鱼)。

您可能用智能手机扫描过二维码,以阅读餐厅菜单、参加竞赛等。黑客利用这种行为,将二维码整合到他们的电子邮件中,然后将您引向虚假登录页面或其他恶意页面。

去年秋天,安全公司 Harmony 报告说,钓鱼攻击增加了 587%。

安全供应商 Check Point 也描述了一次钓鱼攻击,用户被引导到一个假冒的微软登录页面。这样,攻击者就能绕过用于过滤钓鱼信息的常规安全措施。

如何保护自己

- 请务必注意是谁向您发送了带有二维码的电子邮件,并仔细查看二维码阅读器显示的地址。如有疑问,请避免扫描未经请求的二维码。

本文由德语翻译成英语,最初发表于 pcwelt.de。

本文原载于我们的姊妹刊物 PC-WELT,由德文翻译和本地化而成。